密碼攻擊 密碼攻擊技術

密碼破解是一種用於從加密或雜湊資料到明文資料發現密碼的技術。攻擊者可能會從受感染的電腦取得加密或雜湊的密碼,或透過網路傳輸資料來擷取它們。一旦獲得密碼,攻擊者就可以利用密碼攻擊技術,使用各種工具破解這些雜湊密碼。

密碼猜測

密碼猜測是一種針對在線協定和服務的攻擊方法。它通常涉及到向網站或服務發送多次登入請求,每次請求嘗試不同的密碼組合。

密碼破解

密碼破解則是在本地或由攻擊者控制的系統上執行的一種技術。通常涉及到使用先進的計算技術和算法在沒有在線交互的情況下嘗試破解密碼。

密碼分析 1 -(預設、弱、洩漏、組合和用戶名單字列表) 默認預設密碼 參考網站

弱密码 參考網站

Read More

武器化 簡介

武器化是網路殺傷鏈模型的第二階段。在此階段,攻擊者使用可交付的有效負載(例如 Word 文件、PDF 等)來產生並開發自己的惡意程式碼。武器化階段旨在使用惡意武器來利用目標機器並獲得初始存取權。

大多數組織都會阻止或監視其受控環境中.exe檔的執行 。因此,紅隊成員依賴使用其他技術執行有效負載,例如內建 Windows 腳本技術

Windows 腳本宿主 (WSH)

HTML 應用程式 ( HTA )

可視化基本應用程式 (VBA)

PowerShell(PSH)

紅隊工具包 網址

紅隊工具包

部署Windows機器

xfreerdp /v:10.10.234.142 /u:thm /p:TryHackM3 +clipboard

Read More

紅隊偵查 被動偵查 whois 簡介

WHOIS 伺服器在TCP連接埠 43 上偵聽傳入請求。網域名稱註冊商負責維護其租賃網域的 WHOIS 記錄。whois將查詢 WHOIS 伺服器以提供所有已儲存的記錄。

查詢項目

註冊商 WHOIS 伺服器

註冊商網址

記錄建立日期

記錄更新日期

註冊人聯絡資訊和地址(除非出於隱私原因而保留)

管理員聯絡資訊和地址(除非出於隱私原因而保留)

技術聯絡資訊和地址(除非出於隱私原因而保留)

示範

who.is網頁版

Read More

python網路爬蟲(一、二) 資料格式 python->json格式 dumps() 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 import json list1=[1,2,3,4,5] tuple1=(6,7,8,9,10) dict1={"aaaa":123} str1="123456" a=1 b=1.2 c=1456789876567898765567876222222222222222222222222222222 T=True F=False d=None print(json.dumps(list1)) print(json.dumps(tuple1)) print(json.dumps(str1)) print(json.dumps(dict1)) print(json.dumps(a)) print(json.dumps(b)) print(json.dumps(c)) print(json.dumps(T)) print(json.dumps(d)) print(json.dumps(F))

python->json格式

python資料

JSON資料

dict

object

list,tuple

array

str,unicode

string

int,float,long

nuumber

True

true

False

false

None

null

1 2 3 4 5 import json obj1=[{'name':'ray','Age':20,'size':'L'}] jobj1=json.dumps(obj1) print(obj1) print(jobj1)

note:

json字串是用雙引號

dumps()的sort_key參數

Read More

Learn Ethical Hacking From Scratch

Invoke-WebRequest -Uri https://packages.wazuh.com/4.x/windows/wazuh-agent-4.7.4-1.msi -OutFile ${env.tmp}\wazuh-agent; msiexec.exe /i ${env.tmp}\wazuh-agent /q WAZUH_MANAGER=’202.5.255.179’ WAZUH_AGENT_GROUP=’Threat_Hunting’ WAZUH_AGENT_NAME=’win7_book’ WAZUH_REGISTRATION_SERVER=’202.5.255.179’

Setting Up The Lab 資源安裝連結 Kali linux下載

下載連結: https://zsecurity.org/download-custom-kali/

Kali linux更新指令

資料庫更新指令:apt-get update

Kali linux指令相關網站

Read More

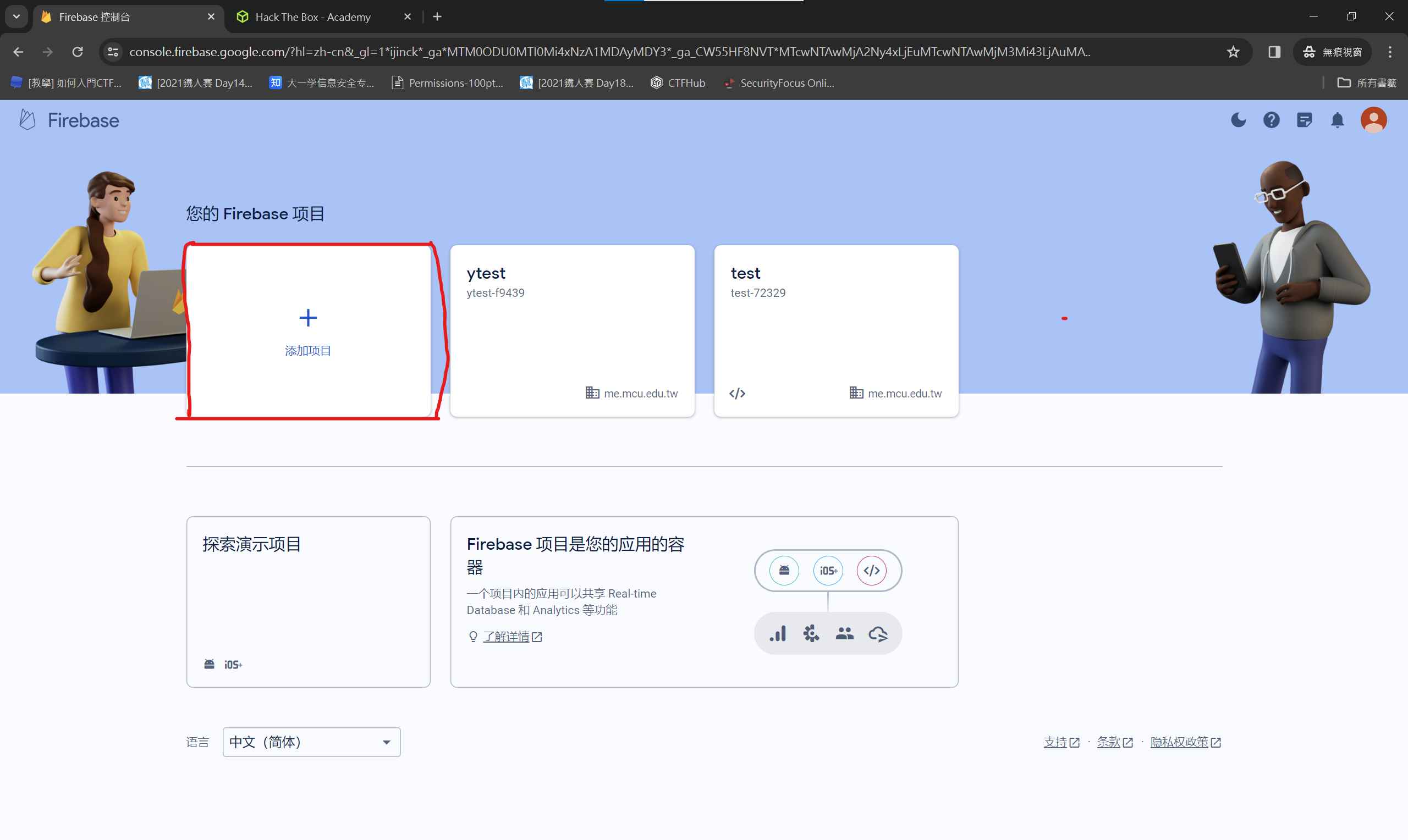

Firebase 建立專案 新增專案

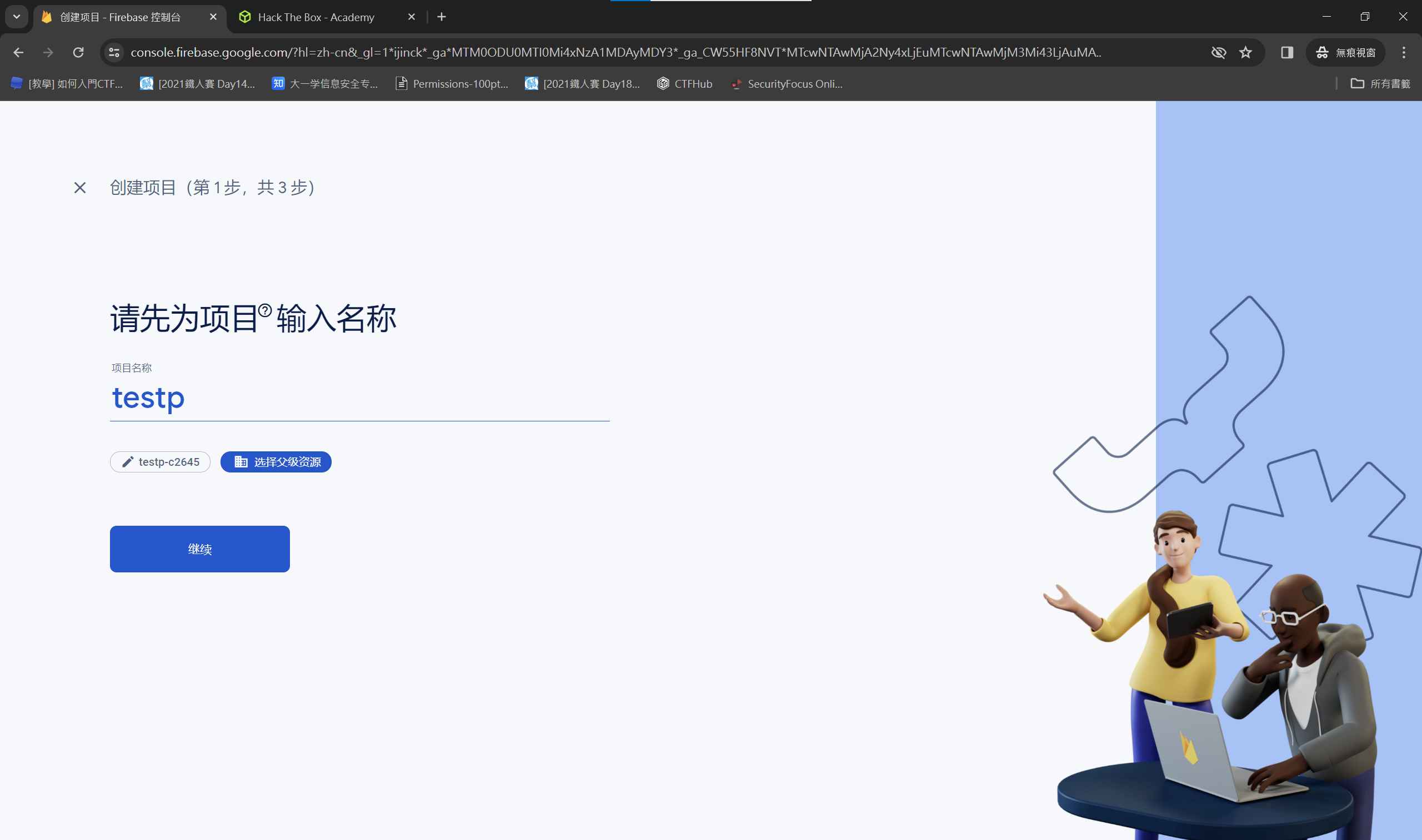

設定專案名稱

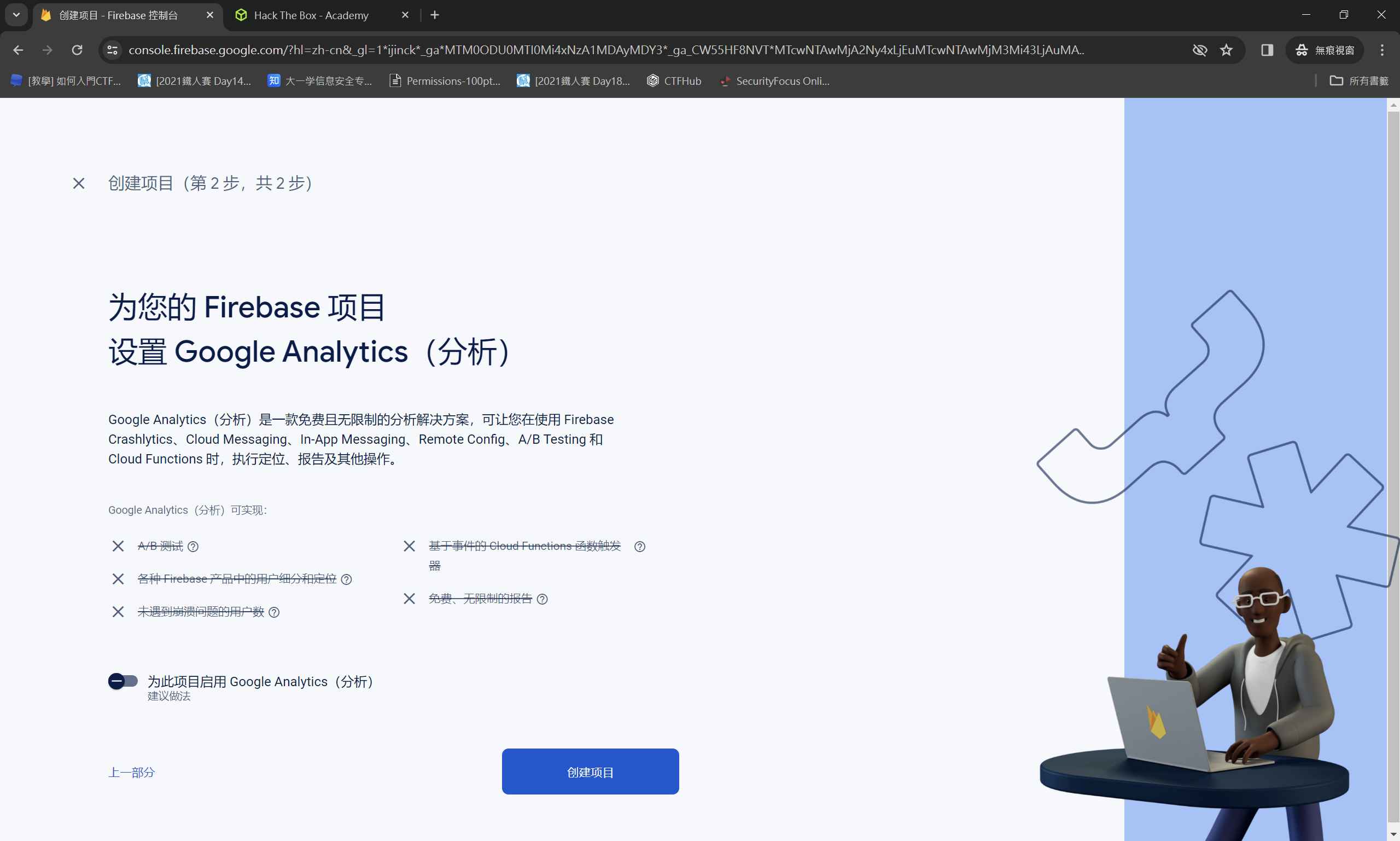

關閉GA

建立即時資料庫

Read More