Red Team Recon

紅隊偵查

被動偵查

whois

簡介

WHOIS 伺服器在TCP連接埠 43 上偵聽傳入請求。網域名稱註冊商負責維護其租賃網域的 WHOIS 記錄。whois將查詢 WHOIS 伺服器以提供所有已儲存的記錄。

查詢項目

- 註冊商 WHOIS 伺服器

- 註冊商網址

- 記錄建立日期

- 記錄更新日期

- 註冊人聯絡資訊和地址(除非出於隱私原因而保留)

- 管理員聯絡資訊和地址(除非出於隱私原因而保留)

- 技術聯絡資訊和地址(除非出於隱私原因而保留)

示範

有時因查詢的網站未有公開資訊而找不到

who.is網頁版

網址

示範

建議網頁板與終端機都查一遍

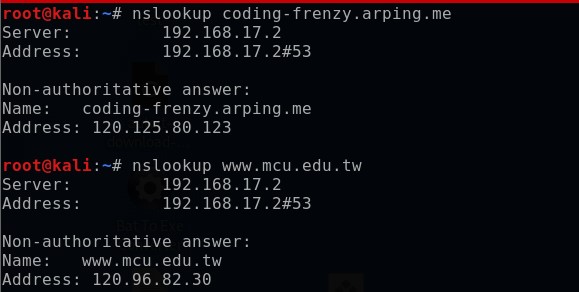

dig/nslookup/host

nslookup

簡介

nslookup使用預設DNS伺服器來取得與我們的網域相關的 A 和 AAAA 記錄

示範

dig

簡介

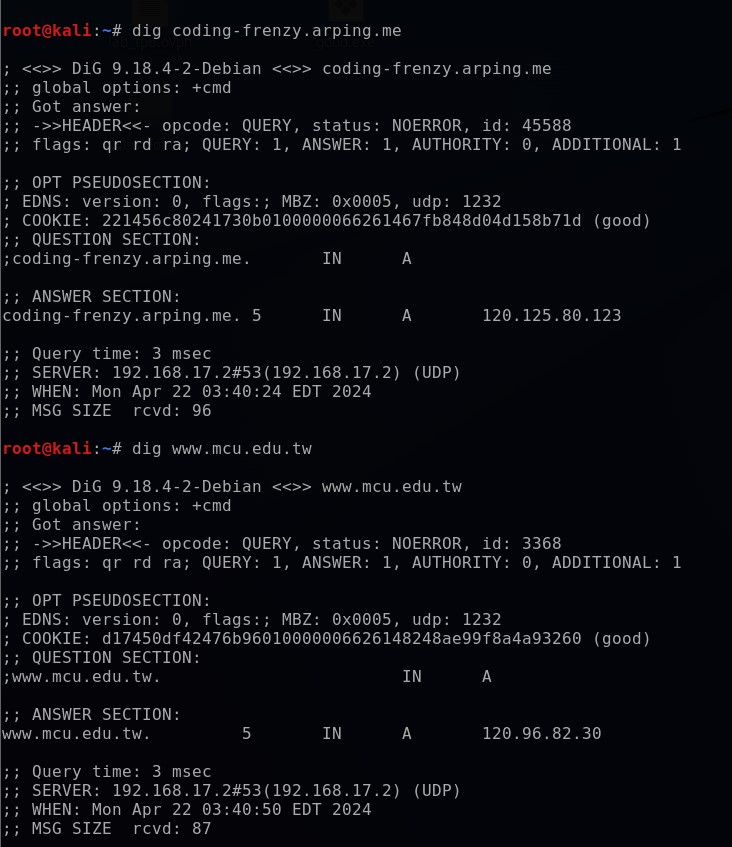

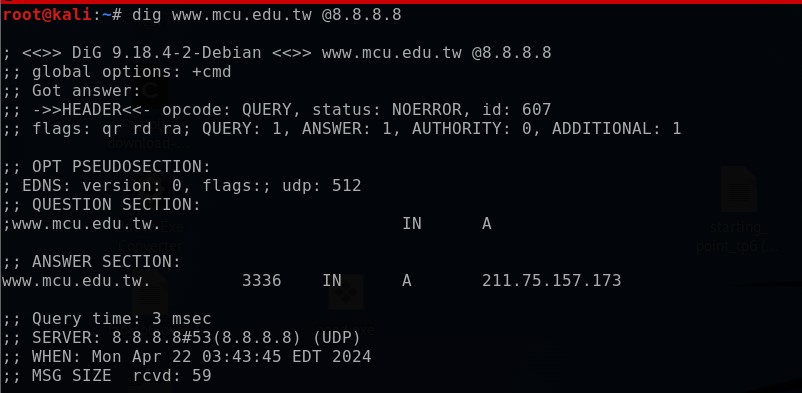

dig提供了許多查詢選項,甚至允許您指定要使用的不同 DNS 伺服器,較nslookup詳細,但預設為查詢ipv4,需要使用參數查ipv6,可指定要查尋哪個dns

示範

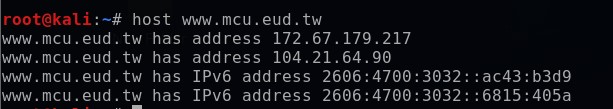

host

簡介

host是查詢DNS伺服器的DNS記錄的另一個有用的替代方法。

示範

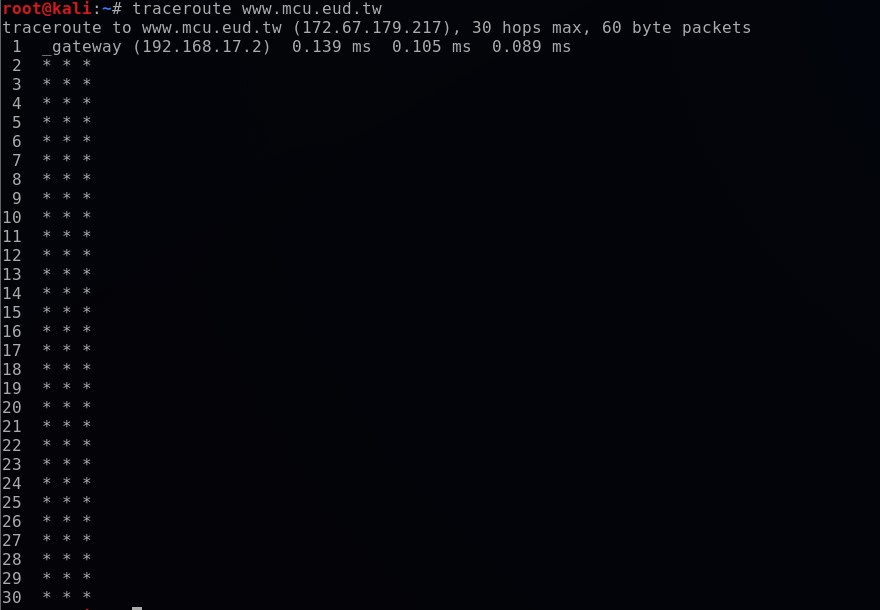

traceroute/tracert

簡介

traceroute/tracert為我們提供了將我們連接到目標系統的路由器(躍點)。值得強調的是,有些路由器不會回應 發送的資料包traceroute,因此我們看不到它們的 IP 位址; a*用來表示這種情況。

示範

如圖所示,由於在學校網路測試,因學校路由器未回應,因此都顯示*

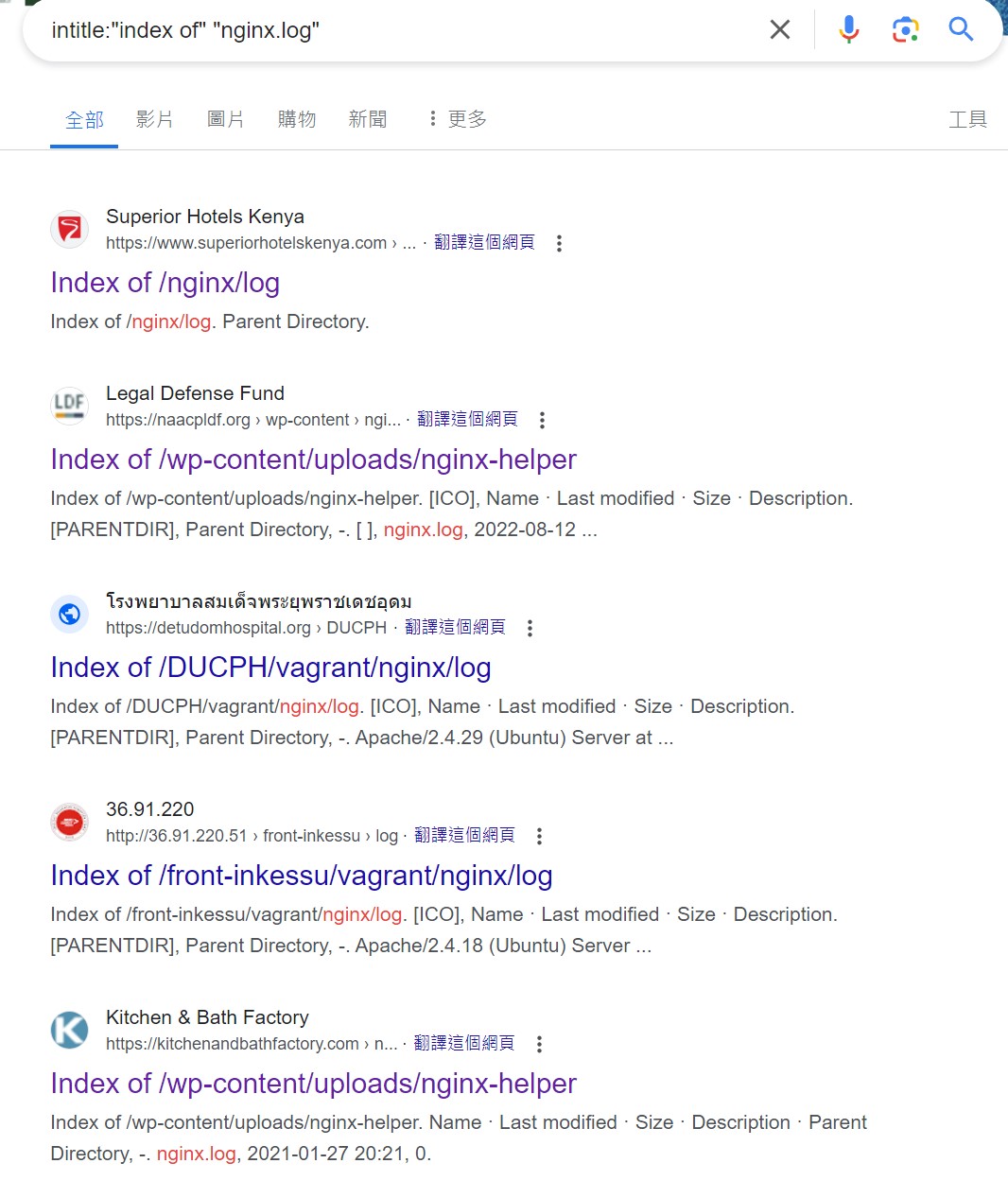

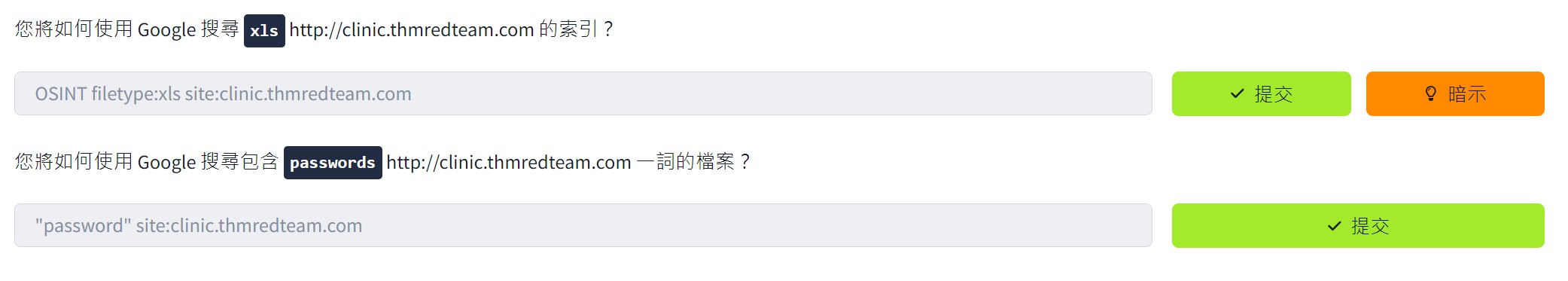

google hack

簡介

每個搜尋引擎可能有一組略有不同的規則和語法。要了解不同搜尋引擎的具體語法,您需要訪問它們各自的幫助頁面。

google查詢語法

- “search phrase”

尋找具有精確搜尋字詞的結果

- OSINT filetype:pdf

尋找PDF與特定術語相關的類型的文件。(可替換doc, docx, ppt, pptx, xls and xlsx.)

- salary site:blog.tryhackme.com

將搜尋結果限制在特定站點。

- pentest -site:example.com

從結果中排除特定網站

- walkthrough intitle:TryHackMe

尋找頁面標題中包含特定術語的頁面。

- challenge inurl:tryhackme

尋找頁面 URL 中包含特定術語的頁面。

進階搜尋網頁

搜尋語法參考網址

Google Refine Web Searches

DuckDuckGo Search Syntax

Bing Advanced Search Options

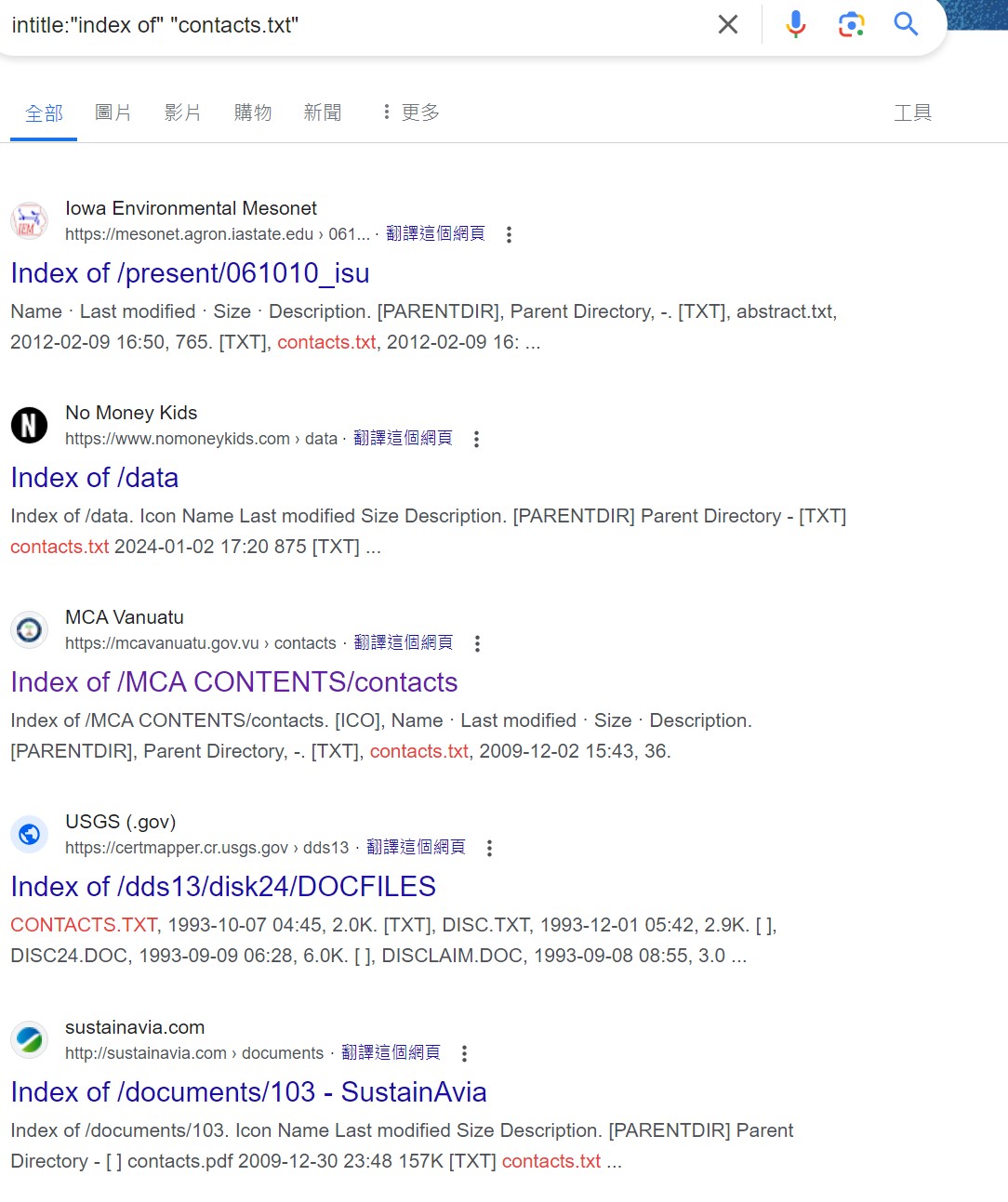

google公開漏洞查詢網

示範

立足點:使用查詢intitle:”index of” “nginx.log”來發現 Nginx 日誌,並可能揭示可被利用的伺服器錯誤配置。

包含使用者名稱的檔案:使用搜尋字詞intitle:”index of” “contacts.txt”來發現洩漏重要資訊的檔案

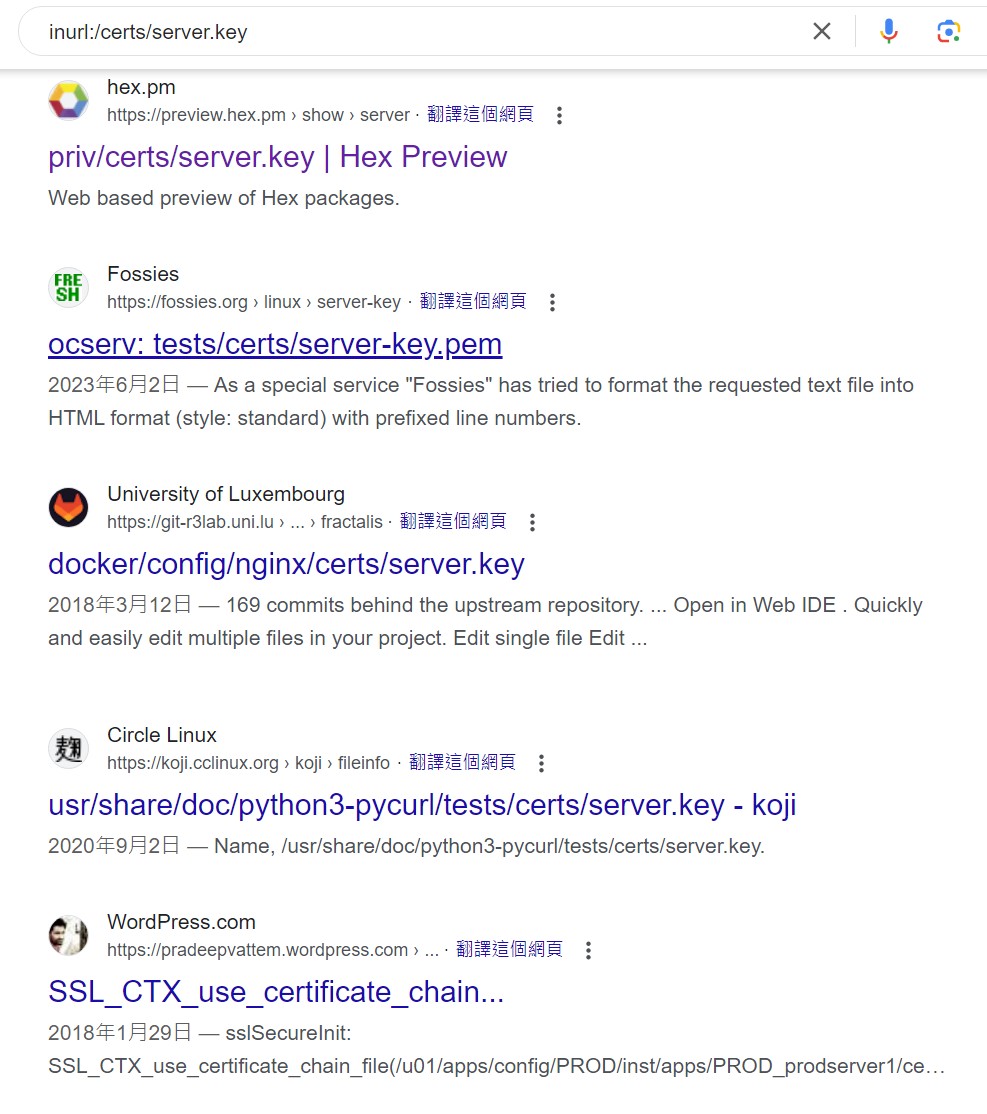

敏感目錄:使用搜尋字詞inurl:/certs/server.key來找出 RSA 私鑰是否暴露。

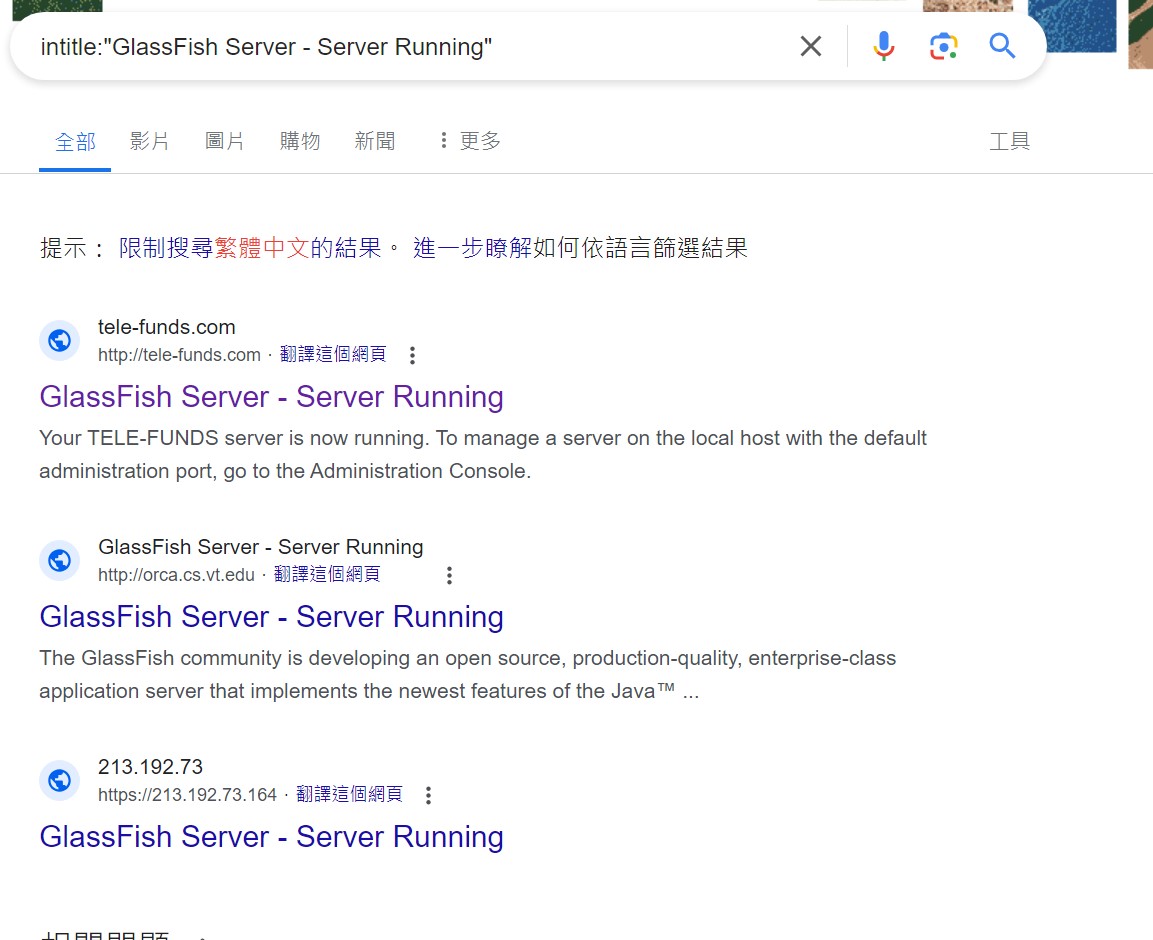

Web 伺服器偵測:偵測 GlassFish Server 資訊intitle:”GlassFish Server - Server Running

GlassFish Server 是一個开源的应用服务器,用于部署和管理Java Platform, Enterprise Edition (Java EE) 技术和应用程序。它是第一个完全符合 Java EE 标准的开源应用服务器,由 Sun Microsystems 开发,并后来由 Oracle 继续支持和维护。GlassFish Server 支持所有主要的 Java EE 技术,如 JSP, Enterprise JavaBeans, JPA, JMS, Web Services 以及更多的现代化应用程序接口。

易受攻擊的檔案:找PHP檔案。intitle:”index of” “*.php”

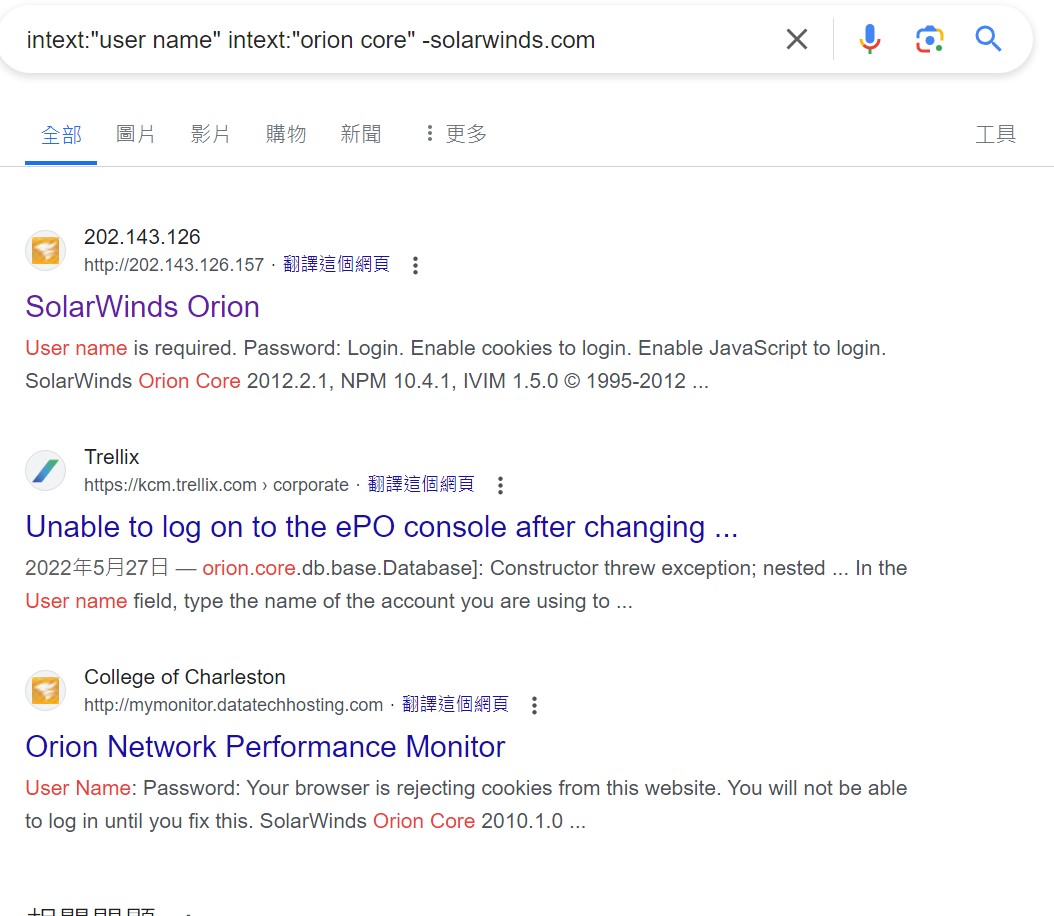

易受攻擊的伺服器:發現 SolarWinds Orion Web 控制台,使用查詢intext:”user name” intext:”orion core” -solarwinds.com

SolarWinds Orion Web 控制台是一款由 SolarWinds 提供的网络管理软件的用户界面部分,它允许网络管理员监控和管理其 IT 基础设施。Orion 平台是一个可伸缩的网络和系统管理解决方案,支持从小型网络到大型企业级环境的广泛应用。

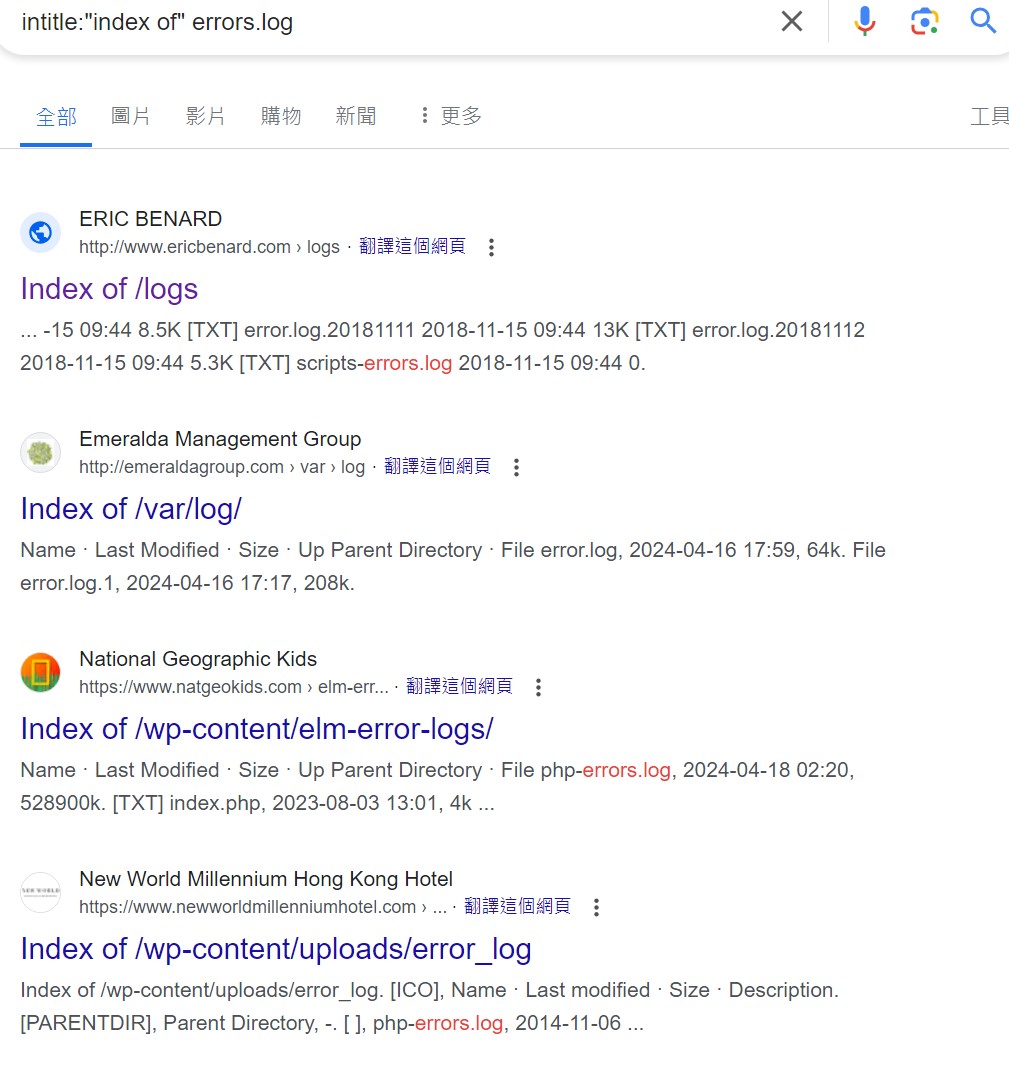

錯誤訊息:可以從錯誤訊息中提取大量有用的信息。使用查詢intitle:”index of” errors.log來尋找與錯誤相關的日誌檔案

經典問題

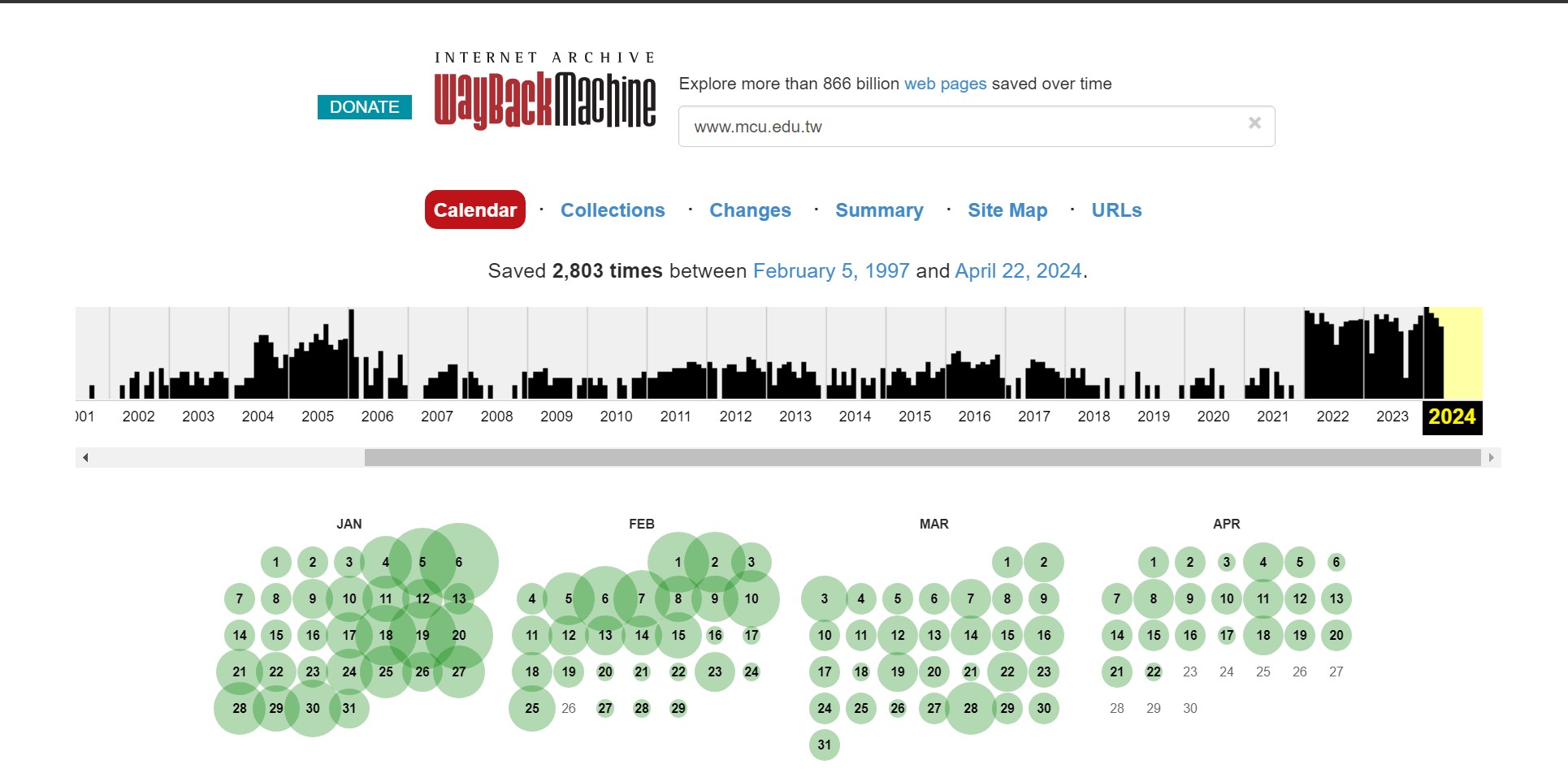

查看網頁歷史

簡介

擷取客戶網站上職缺頁面的先前版本,及活動頻繁程度

網址

示範

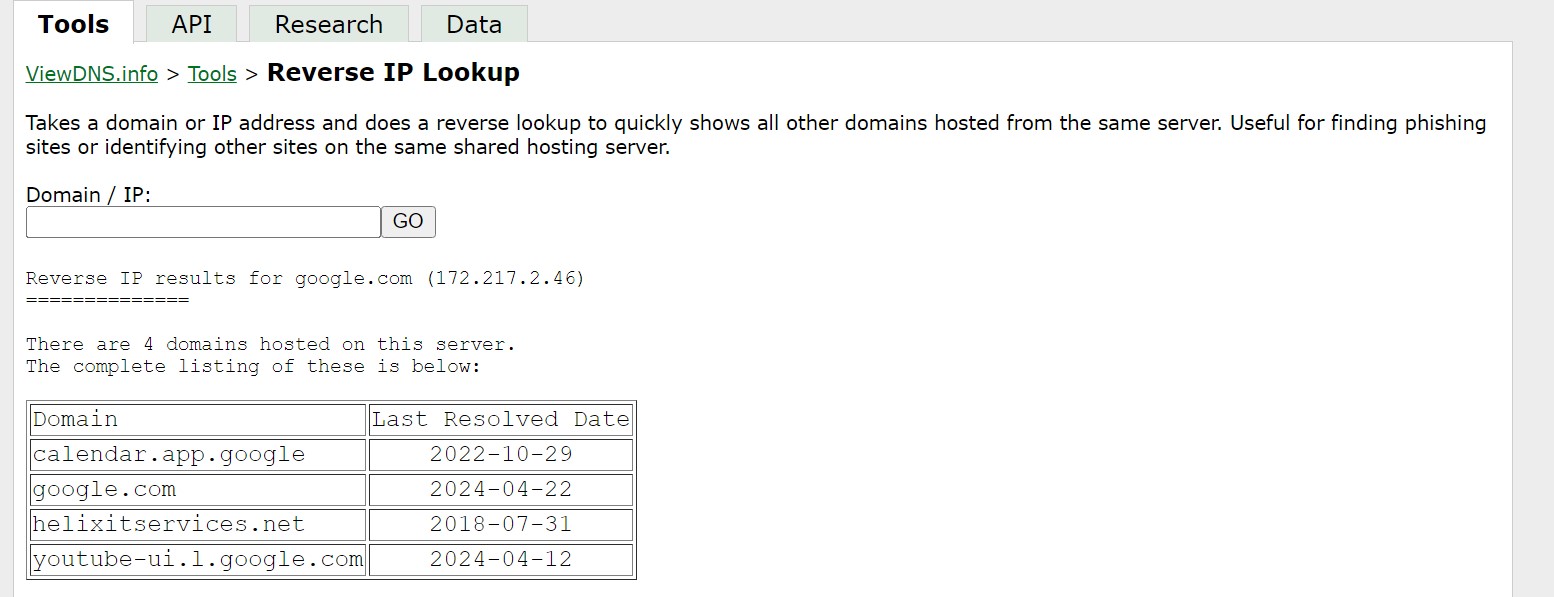

ViewDNS.info

簡介

ViewDNS.info 提供反向 IP 查找服务。最初,每个网络服务器会使用一个或多个 IP 地址;然而,今天,共享主机服务器变得很常见。在共享主机中,一个 IP 地址被许多不同的网络服务器共享,这些服务器有着不同的域名。通过反向 IP 查找,从一个域名或 IP 地址出发,你可以找到使用特定 IP 地址的其他域名。注意:一個ip有可能以多個網站

網址

示範

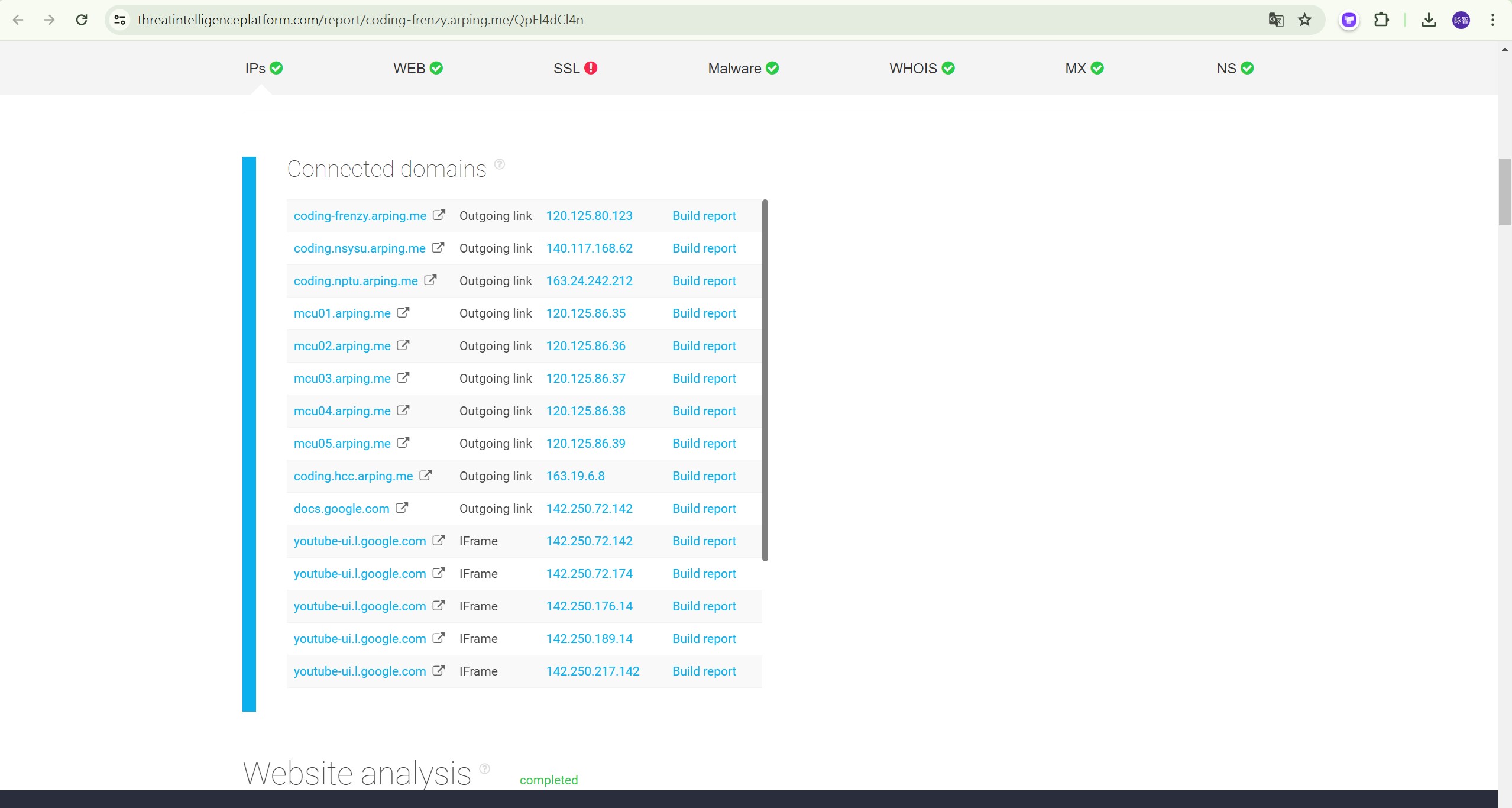

Threat Intelligence Platform

簡介

威胁情报平台要求您提供一个域名或 IP 地址,然后它将启动一系列测试,从恶意软件检查到 WHOIS 和 DNS 查询。WHOIS 和 DNS 的结果类似于我们使用 whois 和 dig 命令得到的结果,但威胁情报平台以更易读和视觉上更吸引人的方式呈现这些结果。我们的报告中还包含了额外的信息。我們還可以獲得同一 IP 位址上的其他網域的清單。

網址

示範

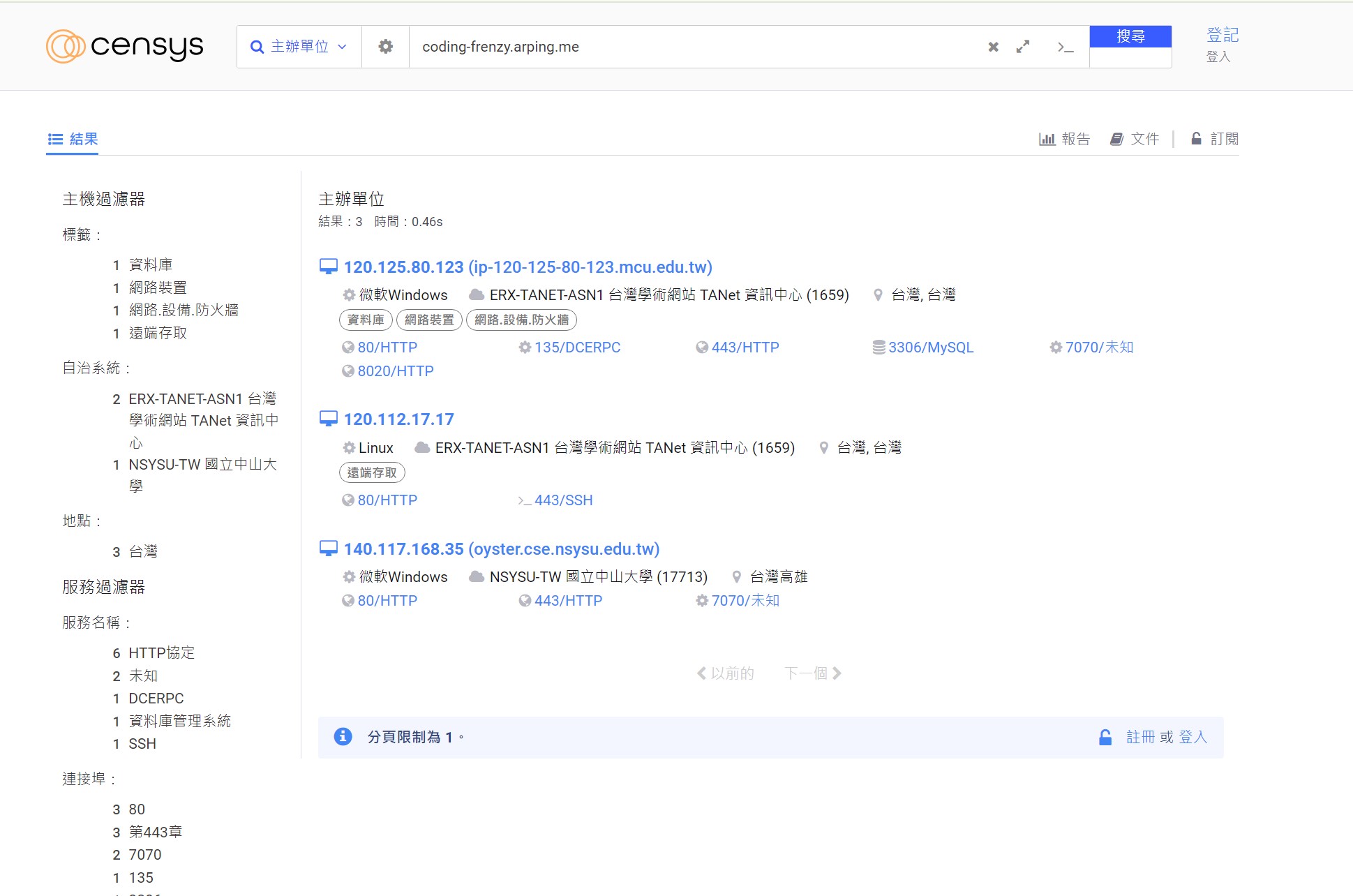

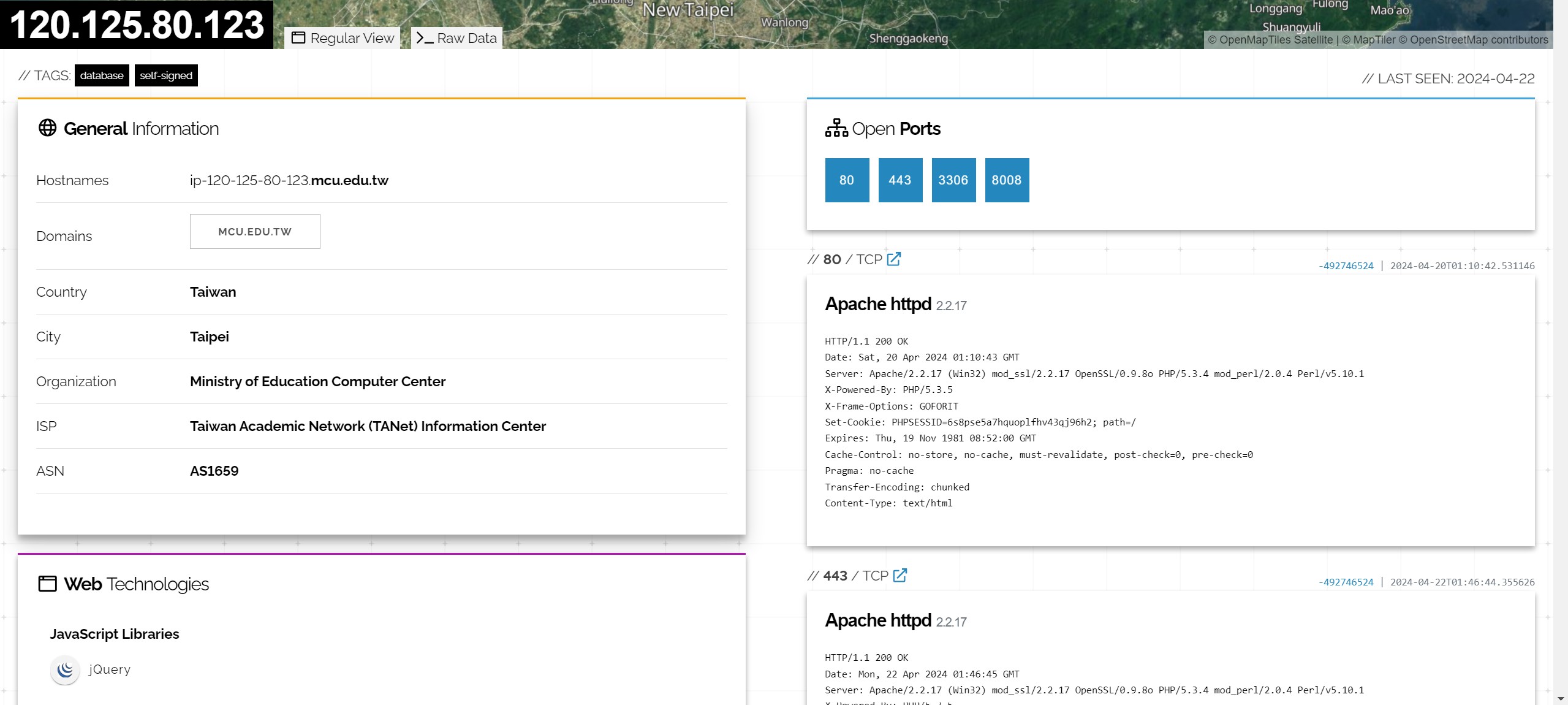

Censys

簡介

Censys Search可以提供大量有關 IP 位址和網域的資訊,我們尋找解析為的 IP 位址之一cafe.thmredteam.com。我們可以很容易地推斷我們找到的IP位址屬於Cloudflare。我們可以看到與連接埠80和443等相關的資訊

網址

示範

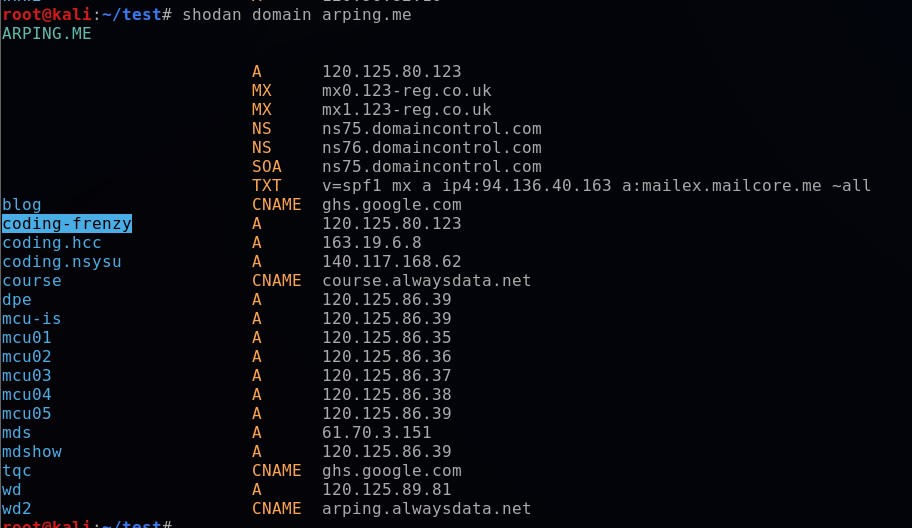

Shodan

簡介

尋找有關我們從 獲得的 IP 位址之一的資訊,獲得IP位址的地理位置和開放的端口

網址

Shodan

也可使用終端機查詢(須事前設定API)

示範

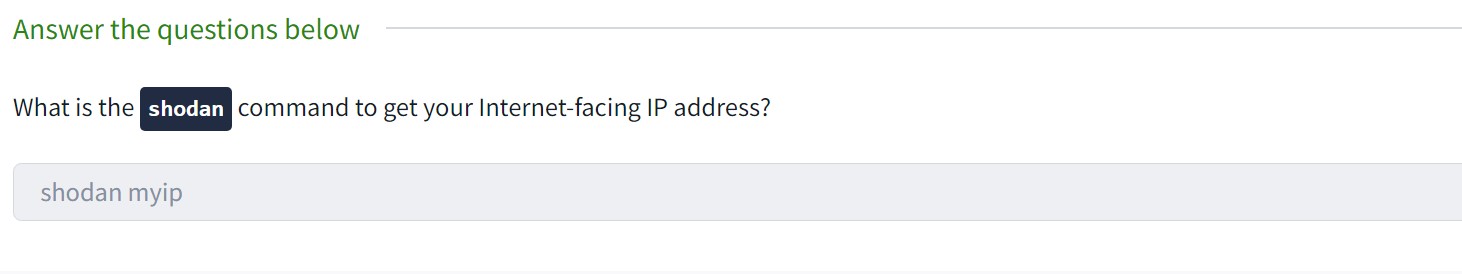

小問題(查詢你目前連接的公網ip)

訊息蒐集模板

Recon-ng

簡介

Recon-ng 是一个框架,旨在帮助自动化开源情报(OSINT)工作。它使用来自各种作者的模块,并提供多种功能。某些模块需要密钥才能工作;这些密钥允许模块查询相关的在线 API。从渗透测试和红队的角度来看,Recon-ng 可以用来发现各种信息碎片,这些信息可以帮助执行操作或OSINT(開源情報 (OSINT) 是出於情報目的收集和分析公開資料的行為。)任务。

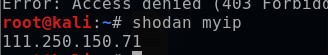

流程

步驟

啟動程式

recon-ng

創建工作空間

運行workspaces create WORKSPACE_NAME為您的調查建立一個新的工作區

recon-ng -w WORKSPACE_NAME 启动 recon-ng 并指定特定工作区

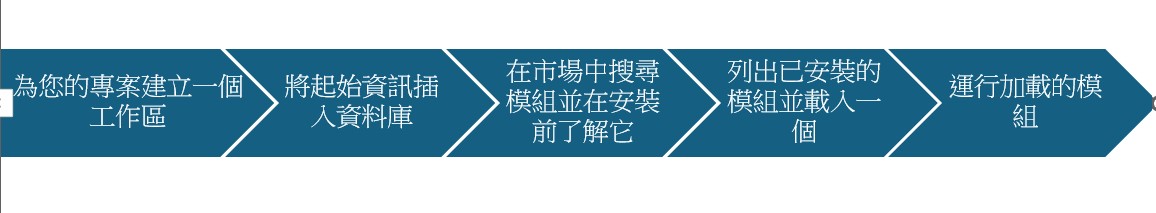

填充数据库

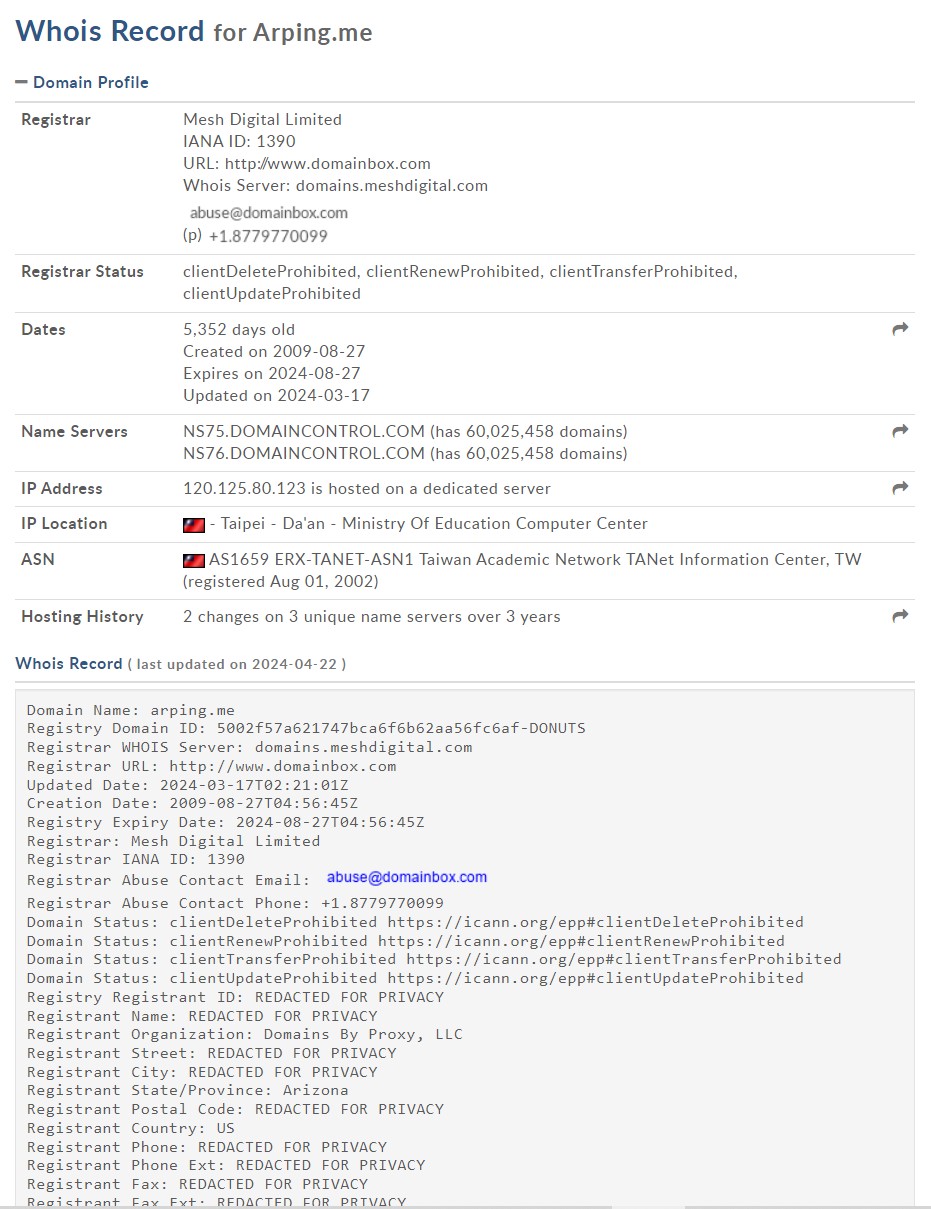

将域名 arping.me 插入到 domains 表中。我们可以使用命令 db insert domains

如果我们想检查数据库中的表名,我们可以运行 db schema

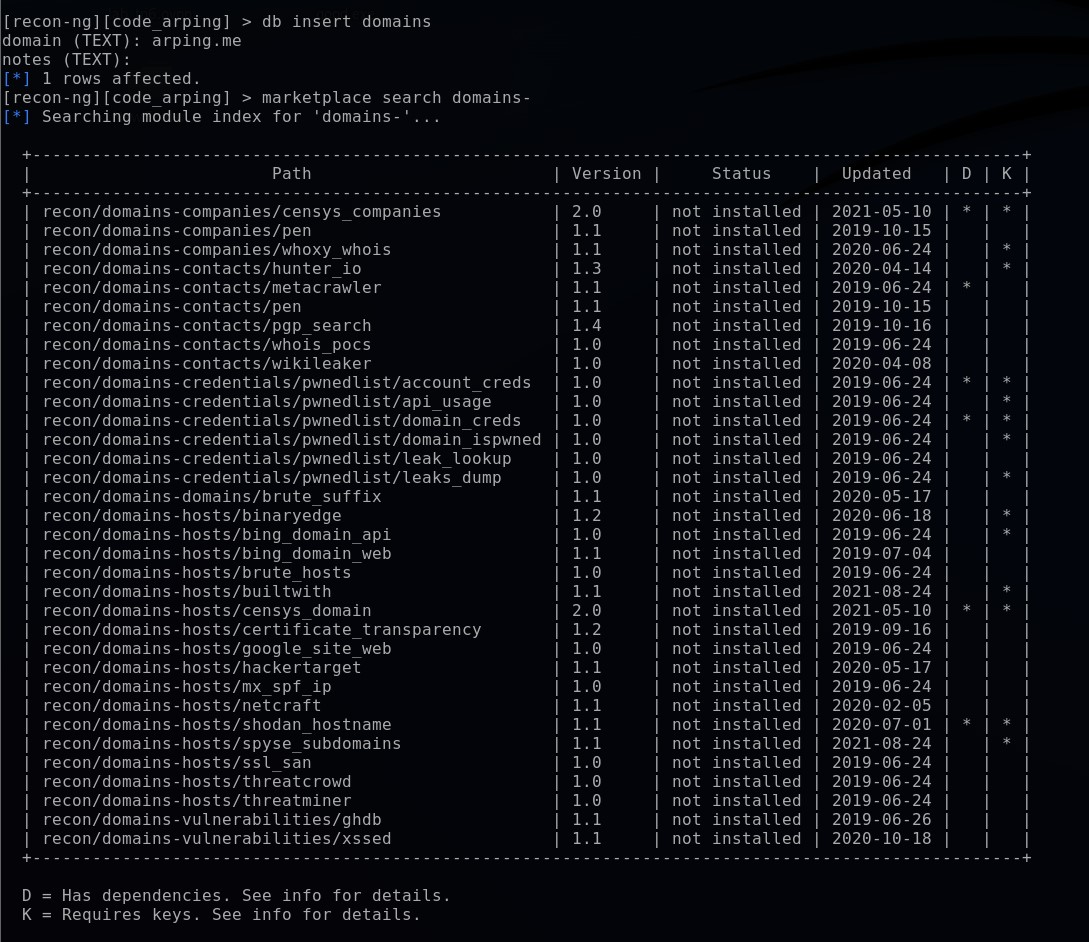

Recon-ng 市场

marketplace search KEYWORD 来搜索包含关键词的可用模块。

marketplace info MODULE 来提供有关所询问模块的信息

marketplace install MODULE 来安装指定的模块到 Recon-ng 中。

marketplace remove MODULE 来卸载指定的模块

模块按多个类别分组,例如发现(discovery)、导入(import)、侦察(recon)和报告(reporting)。此外,侦察(recon)还根据转换类型分为多个子类别。运行 marketplace search 来获取所有可用模块的列表。

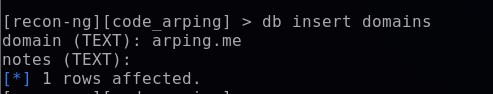

终端中,搜索包含 domains- 的模块。執行marketplace search domains-

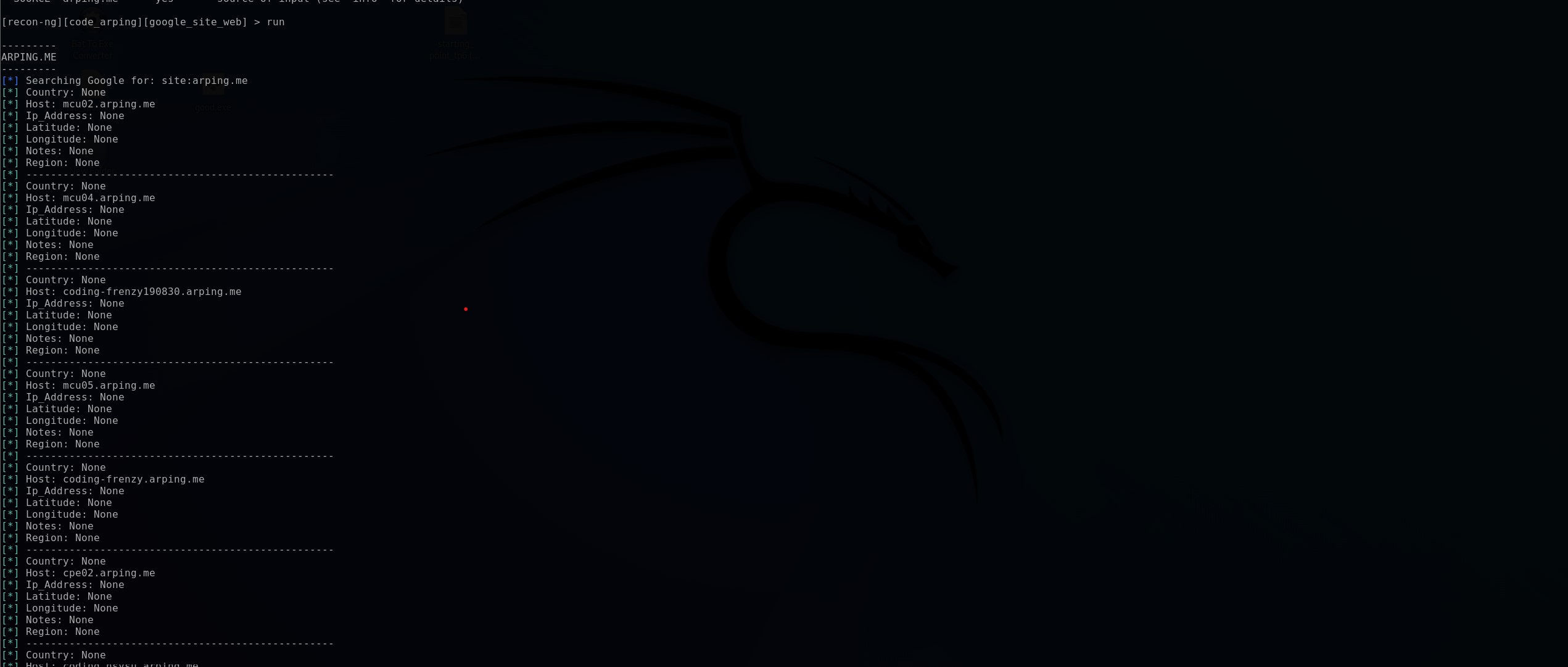

選擇想要的模塊

假设你对 recon/domains-hosts/google_site_web 感兴趣。要了解任何特定模块的更多信息,你可以使用命令 marketplace info MODULE;这是一个基本命令,解释了模块的功能。例如,marketplace info google_site_web 提供以下描述:“通过使用 Google.com 的 ‘site’ 搜索操作符来收集主机。将结果更新到 ‘hosts’ 表中。”换句话说,这个模块将使用 Google 搜索引擎和 “site” 操作符。Working with Installed Modules

使用命令 marketplace install MODULE 来安装我们想要的模块,例如,marketplace install google_site_web。

modules search 来获取所有已安装模块的列表。

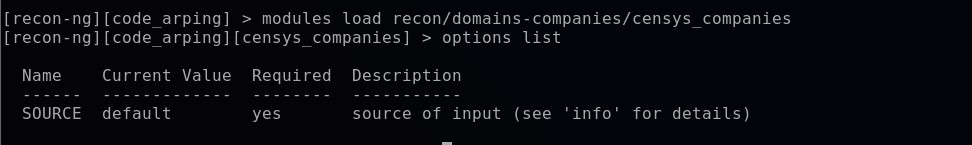

modules load MODULE 来将特定模块加载到内存中

让我们加载我们之前从市场安装的模块,使用 modules load viewdns_reverse_whois。要运行它,我们需要设置所需的选项。

options list 来列出我们可以为加载的模块设置的选项。

options set <option> <value> 来设置选项的值。

run

補充

如果沒有對應服務API的金鑰,某些模組將無法使用。K表示您需要提供相關的服務金鑰才能使用該模組。

keys list列出鍵

keys add KEY_NAME KEY_VALUE新增一個鍵

keys remove KEY_NAME刪除一個鍵

一旦安裝了這組模組,您就可以繼續載入並執行它們。

modules load MODULE載入已安裝的模組

CTRL + C卸載模組。

info查看已載入模組的資訊。

options list列出所選模組的可用選項。

options set NAME VALUE

run執行載入的模組。

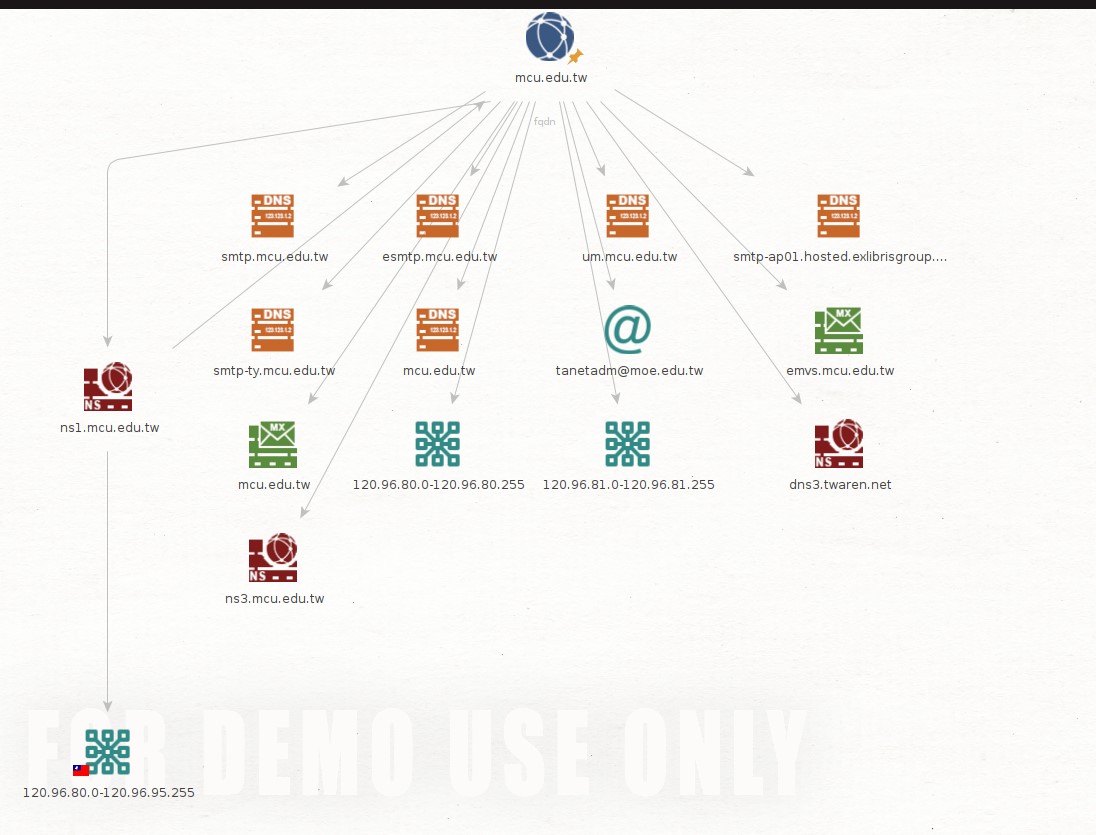

Maltego

簡介

Maltego 是一款将思维导图与开源情报(OSINT)结合的应用程序。通常,你会从一个域名、公司名称、个人姓名、电子邮件地址等开始。然后,你可以让这些信息通过各种转换(transforms)进行处理。

非常重要的一点是,Maltego 中的一些转换可能会主动连接到目标系统。因此,如果你想限制自己只进行被动侦察,最好在使用转换之前了解其工作原理。

示範

小試身手